日前,启明星辰发布了《2017网络安全态势观察报告》。该报告结合2017年僵尸网络(木马)、安全漏洞、APT攻击、网站安全、IOT安全等多方面的监测数据,多角度全方位总结和回顾了2017年重大网络安全事件,全面剖析2017年网络安全形势及其变化,可作为各行业以及相关企业制定网络安全战略和决策的参考。

报告主要从以下六个方面对2017年网络安全态势进行分析:

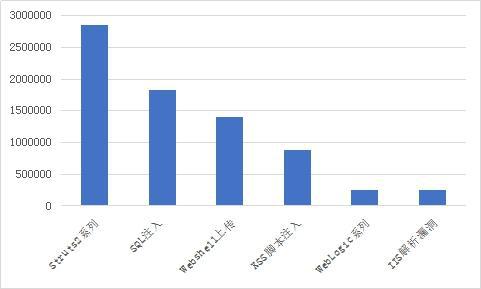

一、Web攻击态势观察

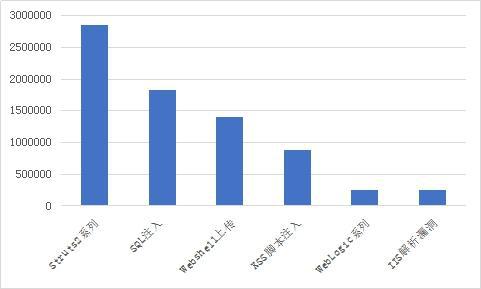

2017年黑客使用最多的攻击方式仍然是Struts2系列漏洞攻击,占比高达53%。虽然利用Weblogic漏洞攻击次数较少,但利用成功率却远远高出其他攻击的成功率,仅次于Struts2漏洞,其“实力”不可小觑。

2017年各种流行Web攻击类型数量比较

仅在2017年Struts2就曝出了11个漏洞,每个漏洞被曝出后对应的POC也会很快被公布于互联网上,黑客利用已经公布的POC就可以直接拿到目标系统的权限并执行代码和命令,并且大多数漏洞利用已经工具化,攻击者只需知道目标系统的IP或者域名,点击几下鼠标就能完成攻击过程。

近年来,反序列化攻击已逐渐成为黑客一种便捷快速获取服务器权限的核武器。2017年,几乎每一到两个月就会有一个或者两个反序列化远程代码执行漏洞曝光。黑客往往通过这些漏洞控制远程服务器,进行DOS攻击或者挖矿等恶意操作。

详细报告全面盘点了2017年在多次安全事件中屡屡霸占我们眼球的那些Web漏洞。

二、僵尸网络(木马)攻击态势观察

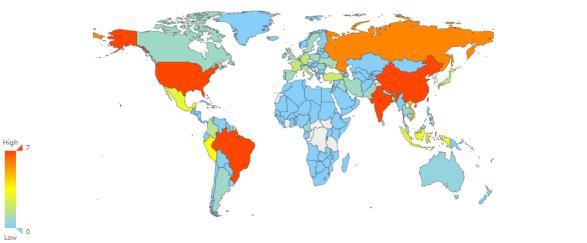

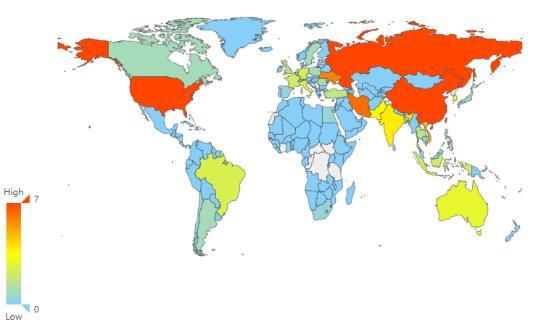

2017年全年捕获到的各类受僵尸网络(木马)控制的主机中,中国数量最多,受害最严重。其次是巴西,美国,印度和俄罗斯。

2017年全球僵尸网络感染情况分布

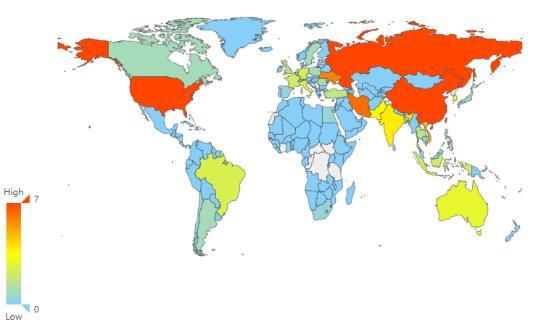

2017年全年监控到的各类C&C(命令控制)服务器总和约500万。其中美国以12.6%的比例成为C&C控制服务器数量最多的国家,其次为中国,俄罗斯,伊朗,乌克兰。

2017年全球命令控制(C&C)服务器分布情况

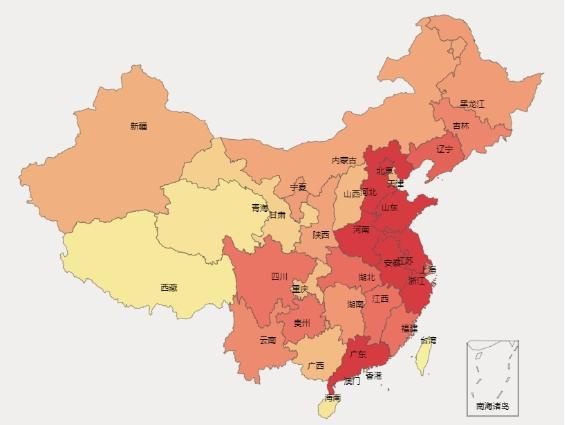

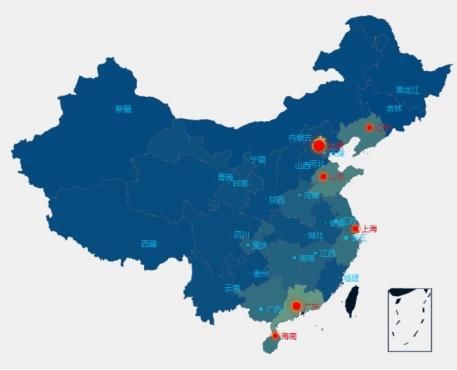

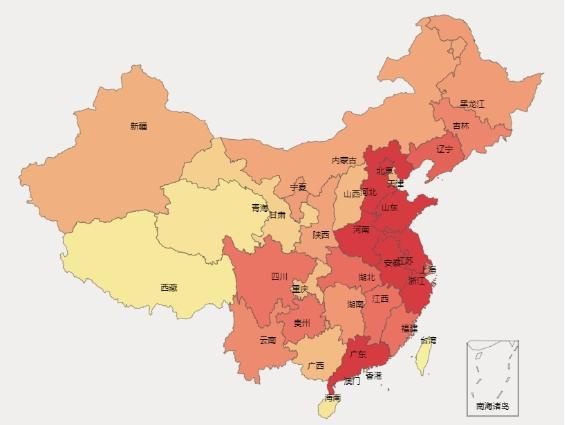

2017年全年,我国境内(不含港澳台)僵尸主机分布最多的五个地区分别为江苏、广东、北京、山东和浙江。

控制这些僵尸主机的C&C服务器所在地区最多的5个地区分别为美国,波兰,法国,德国和加拿大。

2017我国僵尸网络(木马)感染情况分布

详细报告着重分析了2017年流行的各种僵尸网络(木马),并对它们使用的最新逃逸技术和反调试技术进行了重点分析。

三、恶意文档攻击态势观察

2017年,针对恶意文档的攻击主要以Office应用为主。相较于往年,2017年曝光的Office漏洞数量和质量都称得上是历史之最。

2017年,有至少5个Office重要漏洞被披露。而每一次重大漏洞POC的公开,都会导致一次大规模的利用,并且当更加有利于利用的漏洞出现时,攻击者会毫不犹豫地投入到新漏洞的怀抱。由于新曝光的漏洞质量较高,黑客已经逐渐弃用使用多年的CVE-2012-0158等经典漏洞。

在2017年出现的漏洞中,还呈现出一个显著的特点,即漏洞大多是成对出现的。这说明每个漏洞被披露后,攻击者都会对其机制进行深入研究,来发掘类似的漏洞并试图绕过微软对前一漏洞的解决方案。

在详细报告中,对2017年出现的多个典型漏洞进行了详细分析。如:OLE处理孪生漏洞CVE-2017-0199和CVE-2017-8570,NET框架解析漏洞CVE-2017-8759,公式编辑器栈溢出漏洞CVE-2017-11882等。另外对2017年出现的一类比较典型的组合攻击漏洞文档进行了分析。

四、高级持续性威胁攻击态势观察

2017年,全球范围内的APT组织活动仍然活跃。由于新型Office漏洞的大量曝光,众多APT组织在技术迭代上也较往年更快。一般在新漏洞爆发后很短的时间内就会使用相关漏洞进行攻击,并且在攻击方式、隐蔽数据传输、逃逸方法等技术上都得到了增强。

其中“海莲花”、“白象”,“蔓灵花”等都是比较活跃的针对我国攻击的APT组织。这些APT组织频繁对金融,国企,能源等重要部门进行攻击和渗透,攻击目标主要位于经济较发达地区,他们攻击的最终目的是为了窃取敏感信息。APT攻击已经逐渐成为我国经济乃至政治安全的最大威胁。

详细报告总结和回顾了2017年国内外APT组织攻击事件,并对相对活跃的尤其是针对我国进行攻击的APT组织的若干攻击事件进行了详细阐述。

五、挖矿与勒索攻击态势观察

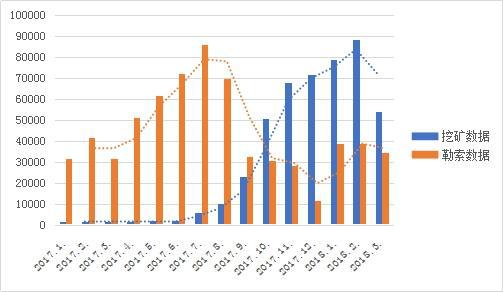

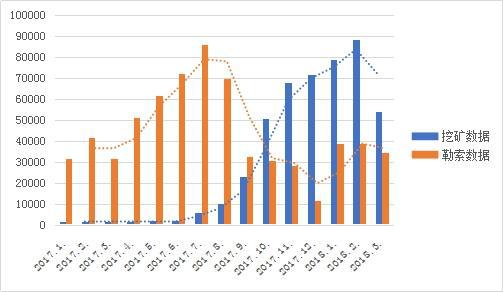

2017年,勒索和挖矿攻击成为黑客攫取经济利益的主要手段。但在时间分布上整体呈现“上半年勒索,下半年挖矿”的态势。

2016年,Locky等各类勒索病毒仍主要以邮件传播为主,但NSA网络武器的出现给勒索病毒WannaCry插上了腾飞的翅膀。也因为如此,勒索病毒在上半年逐渐达到顶峰。但即便是大规模传播的WannaCry病毒,也只有极少数的中招者会缴纳赎金。在勒索病毒疯狂了一年多之后,黑客似乎也看到了勒索病毒较低的经济回报率,开始更加热衷于“闷声发大财”式的挖矿攻击。

2017年下半年,各种挖矿木马开始盛行。不同于勒索病毒的明目张胆,挖矿木马的非破坏性和隐蔽性往往不容易让人察觉,其只会悄悄潜伏在用户的电脑中,偷偷耗费着用户的计算资源。同时数字货币价格的大幅度走高,也是挖矿攻击在下半年持续上涨的原因。

长期来看,勒索和挖矿攻击都将会是黑客追求经济利益的手段。

2017年挖矿和勒索攻击趋势占比

报告分别从勒索和挖矿的攻击途径角度回顾了2017年有代表性的攻击事件,并重点对利用“永恒之蓝”等高危漏洞进行勒索和挖矿攻击的案例进行了整理,如僵尸网络Mykings,挖矿木马WannaMiner,借助漏洞利用工具包进行传播的GandCrab等。

六、IoT设备攻击态势观察

近年来,随着物联网技术的普及,各种智能可穿戴设备、智能家居、智能路由器等终端设备和网络设备迅速发展起来。但由于部分设备在开发设计时缺乏相关安全措施的考虑,导致设备先天就存在一些安全缺陷,使攻击者能够轻易实施攻击。导致大半个美国断网的Mirai僵尸网络就是近年来利用IoT设备进行攻击的典型案例。

2017年以来,针对IoT设备的攻击越来越多,并且从以往的主要利用弱口令攻击转而有针对性的利用不同IoT设备的漏洞进行攻击。攻击面也较往年更广,几乎囊括了所有流行的IoT设备的大部分品牌。

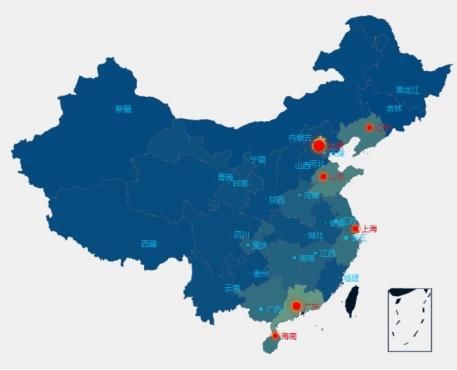

2017年,有至少10种IoT僵尸网络活跃在互联网上,它们控制着大量路由器、交换机,网络摄像头等设备,成为黑客随时利用的稳定的DDOS攻击源。

在最为流行的Mirai及其变种僵尸网络中,我国受影响最为严重,控制这些“肉鸡”的控制端IP地址和被攻击IP地址大多位于境外。也就是说,有大量位于我国的IoT设备被黑客当作“跳板”攻击其他国家。

2017年全球Mirai及其变种感染情况分布图

详细报告针对Mirai新变种,OMG,Persirai和TheMoon等几种典型IOT类僵尸网络进行了梳理。

2017年已经是网络安全发展史上的过去时,但是历史时刻都在提醒我们正在面临的日益严峻的网络安全状况。启明星辰愿与各界携手,持续技术创新,共同应对网络安全威胁,推动产业健康发展,为构建一个安全稳定繁荣的网络空间,铸牢我国网络安全的坚固防线而不懈努力。